Dem Bundeskriminalamt (BK) wurden bisher drei Fälle von in Österreich betroffenen Firmen gemeldet. Der Schaden geht in die Millionen, hieß es am Donnerstag. Bei der Schadsoftware handelt es sich um eine Abwandlung der bekannten Ransomware PETYA, berichtete das BK.

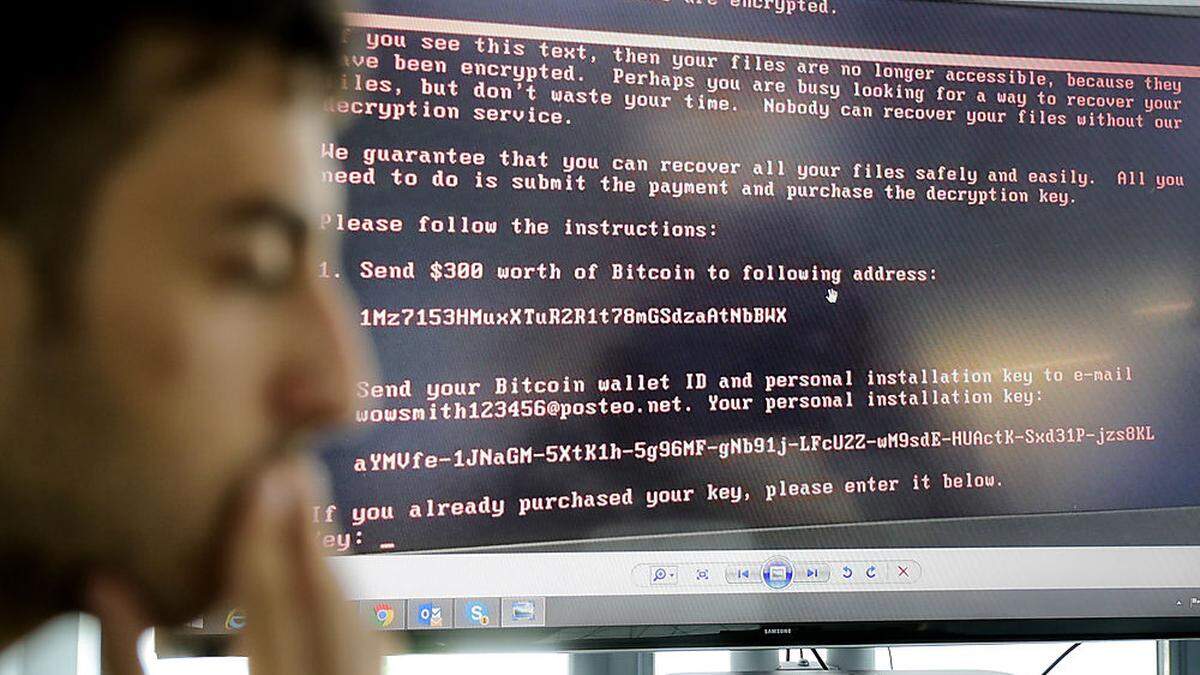

Die Malware kann sich über mehrere Wege in Netzwerken ausbreiten und verschlüsselt Dateien auf infizierten Rechnern. Dann wird automatisch ein Neustart durchgeführt, wobei das Betriebssystem dann nicht mehr korrekt hochfährt. Auf dem Bildschirm erscheint nur noch die Information, dass der Computer infiziert ist und wie das Lösegeld überwiesen werden soll. Für die Verbreitung werden teilweise Sicherheitslücken genutzt, die auch schon bei der Ransomware "WannaCry" ausgenutzt wurden, berichtete das BK.

Bei den geschädigten Unternehmen in Österreich handelt es sich um drei international agierende Firmen mit Niederlassungen bzw. Standorten in Wien. Eine Entschlüsselung dieser Ransomware-Art ist derzeit nicht möglich, betonten die Kriminalisten. Das BK riet Betroffenen erneut dringend davon ab, Lösegeld zu zahlen.

Attacke über ein manipuliertes Update?

Die Schadsoftware hatte am Dienstag Dutzende Unternehmen und Behörden in der Ukraine befallen und erfasste dann auch Firmen in Europa und den USA. Betroffen waren unter anderem der Nivea-Hersteller Beiersdorf, der US-Pharmakonzern Merck und der französische Glashersteller Saint-Gobain. Beim US-Logistikriesen FedEx war der weltweite Betrieb der Tochter TNT Express gestört. Der finanzielle Schaden könne "erheblich" sein, warnte FedEx am späten Mittwoch.

Bei der Reedereigruppe Maersk blieben Terminals in mehreren Häfen lahmgelegt. Die Maersk-Line-Reederei könne auch keine neuen Aufträge annehmen, weil das entsprechende Portal betroffen sei, sagte Top-Manager Vincent Clerc dem Finanzdienst Bloomberg.

Nach Vermutungen ukrainischer Behörden und einiger IT-Sicherheitsexperten wurde die Attacke über ein manipuliertes Update einer Buchhaltungssoftware aus der Ukraine gestartet. Am Mittwoch stellten Experten durch eine Analyse des Software-Codes fest, dass sich das Angriffs-Programm nur als Erpressungstrojaner tarnte, aber in Wirklichkeit Daten löschte, statt sie zu verschlüsseln.

Bei Erpressungssoftware wird üblicherweise der Inhalt der Festplatte verschlüsselt, um Lösegeld für eine Freischaltung zu verlangen. Die Angreifer von Dienstag scheinen aber nicht am Geldverdienen interessiert gewesen zu sein. Bis Donnerstag gingen bei ihnen nur 45 Zahlungen ein.